|

電子情報通信学会 - IEICE会誌 試し読みサイト

© Copyright IEICE. All rights reserved.

|

|

電子情報通信学会 - IEICE会誌 試し読みサイト

© Copyright IEICE. All rights reserved.

|

解説

各種脅威インテリジェンスの横断分析に関する研究動向について

Research Trends in Cross-analysis of Various Kinds of Threat Intelligence

A bstract

高度化するサイバー攻撃の分析には複数の情報源を利用することが主流となっている.例えば,セキュリティベンダ各社が発行しているセキュリティレポート,ぜい弱性やエクスプロイトコードに関する公開データベース,フォーラムサイトにおける書込みなど,様々な情報源を横断的に分析することが求められている.サイバー攻撃に関するこれらの情報(脅威インテリジェンス)は分析に有用であるものの,非構造な情報源(自然言語で記述されたレポートや書込みなど)と構造化された情報源(メタ情報を保存した公開データベースなど)の違いや,情報の信頼性(ファクトチェック)など,横断分析の自動化には様々な課題があり,現在もセキュリティオペレータが人手で分析しているケースが大半である.各種脅威インテリジェンスの横断分析の実現に向けた研究は非常に活発に行われており,本稿ではその研究動向について解説する.

キーワード:サイバーセキュリティ,脅威インテリジェンス,セキュリティオペレーション

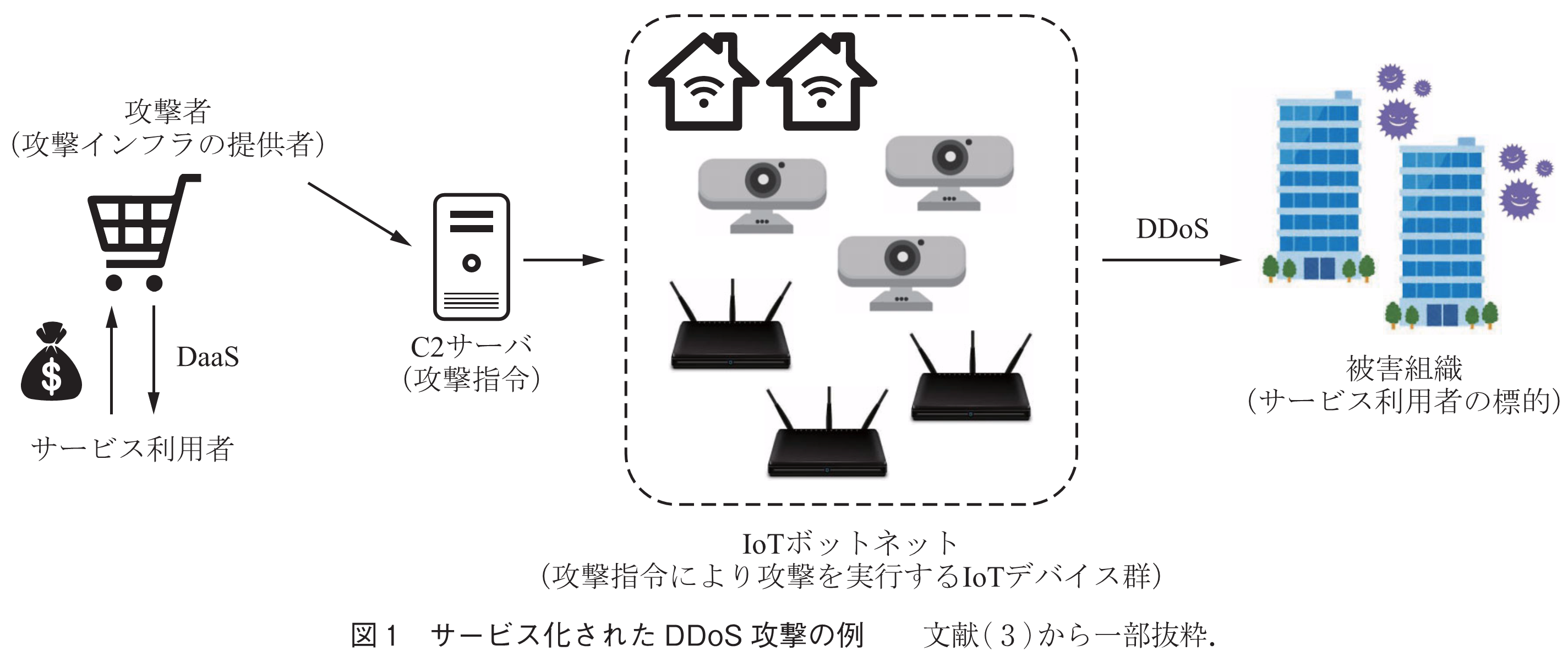

近年,特定の組織を狙った標的型攻撃やAPT(Advanced Persistent Threat)攻撃(1),ランサムウェアによる身代金を要求する攻撃(2)など,サイバー攻撃が高度化している.更に,近年のサイバー攻撃は攻撃ツールを開発した攻撃者によって行われるケースのみではなく,サービス化されたサイバー攻撃を利用してDDoS(Distributed Denial of Service attack)攻撃やランサムウェアによる攻撃が行われるケースも多い(3).IoTボットネットを利用したサービス化されたDDoS攻撃の例を図1に示す.そのため,サイバー攻撃の背後にいる攻撃者・攻撃グループの関係は複雑化しており,この点も近年のサイバー攻撃への対処が難しくなっている要因であると考えられる.これらの高度化・複雑化するサイバー攻撃に対処するためには,より広範囲のサイバー攻撃に関する脅威情報(以下,“脅威インテリジェンス”と表記する)を活用していくことが不可欠である.以上の理由から,サイバーセキュリティの領域では,各種脅威インテリジェンスを管理・共有し,複数の脅威インテリジェンスの情報源を横断的に分析することで,高度化・複雑化するサイバー攻撃に対処する動きが活発化している.

続きを読みたい方は、以下のリンクより電子情報通信学会の学会誌の購読もしくは学会に入会登録することで読めるようになります。 また、会員になると豊富な豪華特典が付いてきます。

電子情報通信学会 - IEICE会誌はモバイルでお読みいただけます。

電子情報通信学会 - IEICE会誌アプリをダウンロード