|

電子情報通信学会 - IEICE会誌 試し読みサイト

© Copyright IEICE. All rights reserved.

|

|

電子情報通信学会 - IEICE会誌 試し読みサイト

© Copyright IEICE. All rights reserved.

|

解説

ハードウェアトロイとその検出技術

Hardware Trojans and Their Detection Techniques

A bstract

ハードウェアサプライチェーンにおいて,不正な回路(ハードウェアトロイ,HT)を挿入される危険性が指摘されている.HTは小規模かつ不活性に構成されるため,通常のテスト工程では検出が難しい.そこで,HTの構造的特徴や動作時の特徴に基づく不正回路検出技術が研究されている.構造的特徴に基づく手法では,回路設計情報から抽出した特徴を機械学習により学習し,不正回路か否かを判定する.動作時の特徴に基づく手法では,サイドチャネル情報から異常な動作を識別することで判定する.ここでは各種手法を概説し,不正回路をめぐる今後の展望を示す.

キーワード:ハードウェアトロイ,サプライチェーン,不正回路検出,機械学習

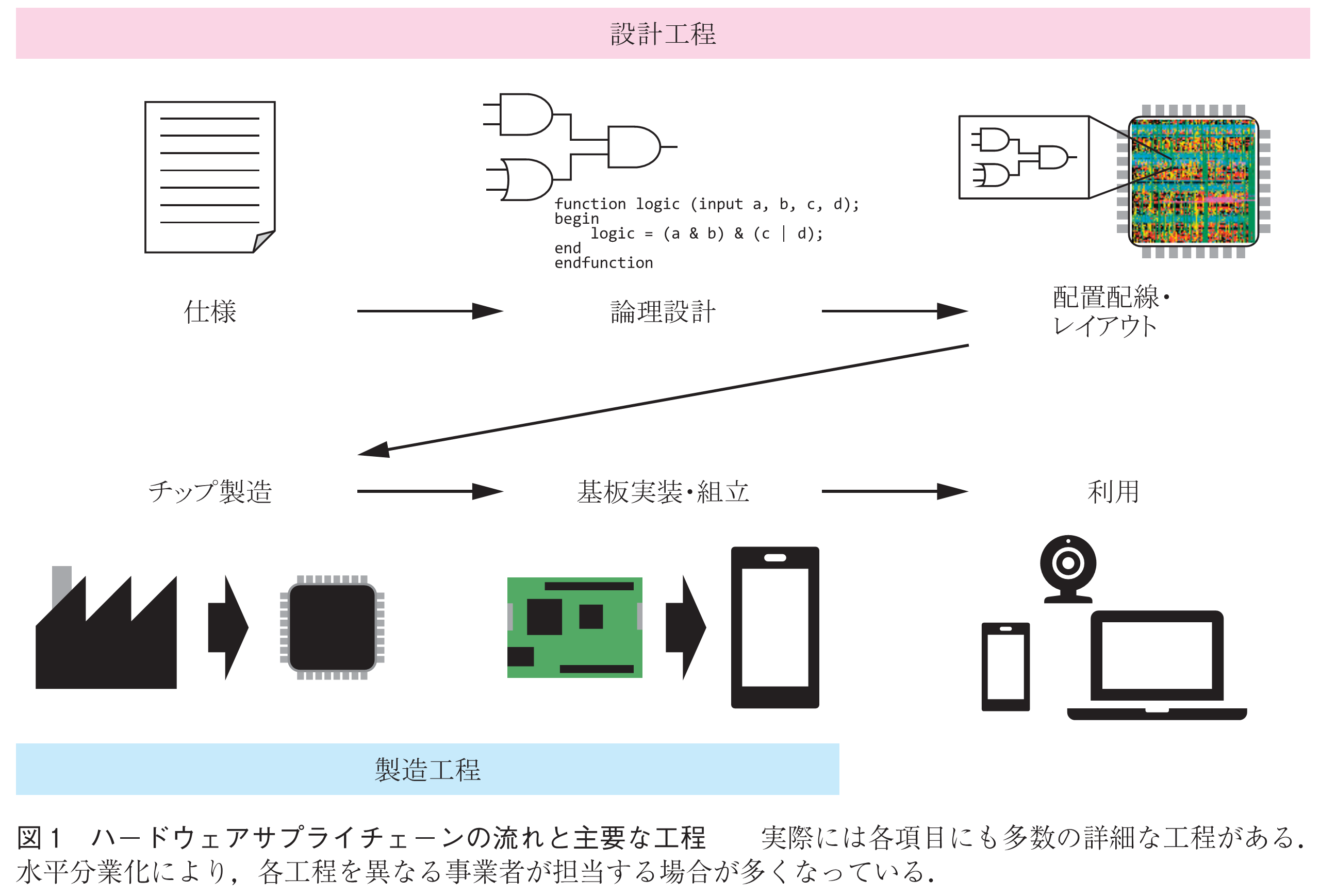

ハードウェア製品は,国際市場で高機能な製品を低価格で提供することが求められている.そのため,海外企業への外部発注や設計の再利用などによりサプライチェーンに多数の事業者が関係している.図1に,ハードウェアサプライチェーンの流れと主要な工程を示す.水平分業型をとるハードウェア業界では各工程で多くの関係者が存在し,その工程を徹底して管理するのは難しい.

このような背景の下,悪意を持った第三者により不正な動作を引き起こす回路が挿入される危険性が指摘されている.ハードウェアサプライチェーンにおいて製造者や利用者に意図されず挿入された悪意のある回路は,ハードウェアトロイ(HT)と呼ばれる.学術界においてその脅威は2000年代後半から指摘されている(1).特に,海外の軍事用品に使用される回路にHTが挿入される例が,脅威として報告されている.実際のところでは,製品にHTのようなハードウェアが挿入されたとされる報告はあるが,その真偽は明らかにされていない.しかしながら,複雑化したハードウェアサプライチェーンの中でHTを挿入するのは難しくないことが海外の研究者により実証的に示されており,その脅威は無視できないものとなっている(2).

続きを読みたい方は、以下のリンクより電子情報通信学会の学会誌の購読もしくは学会に入会登録することで読めるようになります。 また、会員になると豊富な豪華特典が付いてきます。

電子情報通信学会 - IEICE会誌はモバイルでお読みいただけます。

電子情報通信学会 - IEICE会誌アプリをダウンロード